Il mondo delle Certificazioni Cisco

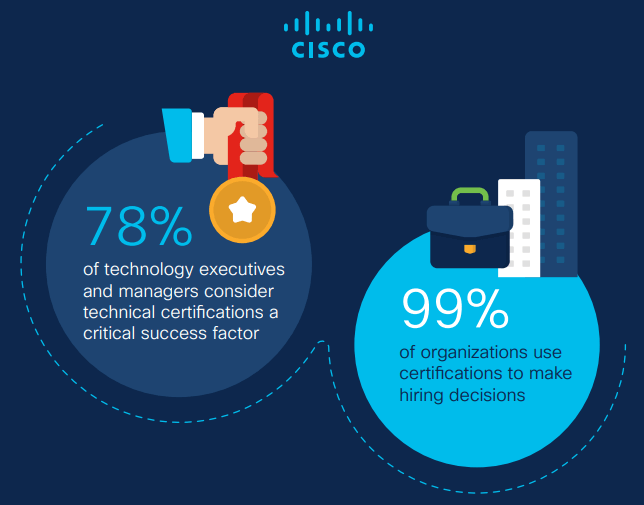

Le certificazioni Cisco sono le più diffuse e riconosciute certificazioni in ambito networking. Possedere una certificazione Cisco nel mercato IT significa essere portatore di un valore tecnico e di business.

Cos’è la certificazione Cisco? A cosa serve? Quanto è realmente spendibile nel mercato del lavoro IT?

Per accedere e per distinguersi nel mondo del lavoro dell’Information and Communication Technology le certificazioni Cisco sono fondamentali. E la loro importanza deriva proprio dalle regole su cui questo tipo di mercato si fonda: richiesta di skill tecnici e di competenze.

- Per le persone possedere le certificazioni Cisco è sinonimo di specializzazione delle competenze e attestazione delle conoscenze.

- Per le aziende avere nel proprio organico risorse certificate Cisco rappresenta un vantaggio competitivo e commerciale, poiché le certificazioni Cisco garantiscono lo status di Partner Cisco.

Ulteriore valore della certificazione Cisco risiede nella sua natura personale: una volta sostenuto l’esame, ogni tecnico è in possesso di un codice identificativo unico al quale sono associate le Certificazioni Cisco ottenute. Punto d’ingresso nel mondo delle certificazioni è la certificazione CCNA.

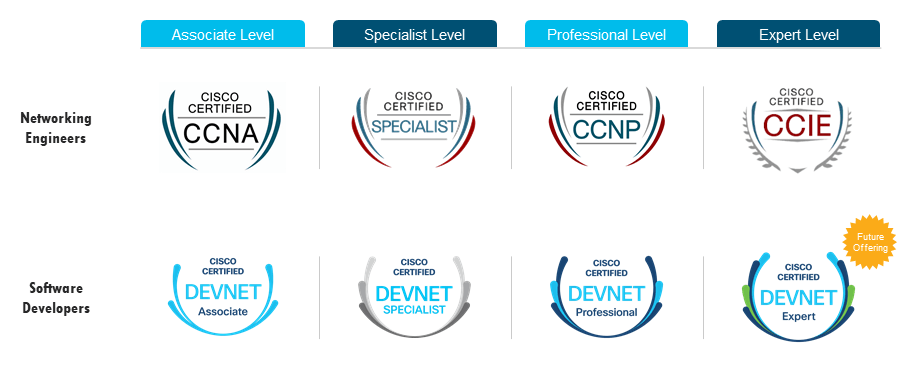

Livelli di certificazione Cisco

Le certificazioni Cisco sono certificazioni Vendor, comunemente note come Certificazioni Industriali. Esistono tre livelli di certificazione Cisco: , Associate, Professional, Expert e relativi ambiti tecnologici di specializzazione come Routing & Switching, Collaboration, Security e Service Provider.

eForHum eroga i corsi ufficiali Cisco di preparazione all’esame di certificazione. Scopri i corsi in avvio.

- Associate level: rivolto a sistemisti IT, sistemisti di rete, network engineer, attesta la capacità di configurazione e troubleshooting su LAN e WAN. La più nota a questo livello è la certificazione Cisco CCNA.

- Professional level: rivolto a professionisti delle reti che desiderano proseguire la propria carriera come network engineers, attesta una competenza su reti enterprise. La più importante a questo livello è la certificazione Cisco CCNP

- Expert: considerata a livello mondiale la più prestigiosa certificazione in ambito networking, estremamente selettiva e verticale, attesta competenze verticali in ambito networking.

Per il raggiungimento di ciascuna certificazione sono richiesti uno o più esami teorico-pratici che devono essere sostenuti presso un Authorized Test Center Pearson Vue. A Milano, eForHum è Test Center Pearson Vue autorizzato.

Per il raggiungimento di ciascuna certificazione sono richiesti uno o più esami teorico-pratici che devono essere sostenuti presso un Authorized Test Center Pearson Vue. A Milano, eForHum è Test Center Pearson Vue autorizzato.

Corsi e risorse di certificazione Cisco

Ad ogni esame di certificazione Cisco corrisponde un corso appositamente preparato da Cisco ed erogato presso un partner ufficiale con laboratori, materiale didattico e istruttori Cisco. La formazione Cisco eForHum è garanzia di ufficialità e qualità, in quanto autorizzata direttamente e premiata da Cisco.

In particolare, eForHum eroga i percorsi di preparazione alle certificazioni Cisco in modalità Cisco Networking Academy, tipologia di formazione diluita nel tempo e volta a costruire solide basi teoriche e competenze reali mediante contenuti e-learning, simulatori e apparati in rack.

E’ possibile contattare eForHum per informazioni su:

- Struttura e regolamento degli esami di Certificazione Cisco

- Certificazione Cisco: prezzo e agevolazione Cisco Academy

- Test Center Pearson Vue: registrazione e iscrizione all’esame di certificazione

- Preparazione all’esame di certificazione