Edizioni

| CORSO | MODALITA' | AVVIO | STATO | VOUCHER | SEDE | |

|---|---|---|---|---|---|---|

| Ethical Hacker | Martedì-Giovedì 19.00 - 22.30 | 25/01/2024 | Avviato | 800 € | MI+ Online | |

| Ethical Hacker | Martedì-Giovedì 19.00 - 22.30 | 11/04/2024 | Avviato | 800 € | MI+ Online | |

| Ethical Hacker | Sabato 10.00 - 18.00 | 11/05/2024 | Iscrizioni | 800 € | MI+ Online |

Corso Ethical Hacker: figura professionale

Il corso Ethical Hacker erogato da eForHum è un percorso ufficiale EC Council Academia, ovvero non intensivo, di circa 90 ore complessive distribuito in un arco temporale di 3 mesi. Forma un esperto specializzato nel portare attacchi informatici autorizzati a reti, infrastrutture IT, applicazioni e siti web sia dell’organizzazione per cui lavora, sia a clienti, per individuare e risolvere vulnerabilità dei sistemi e pertanto migliorarne il livello di sicurezza.

Un Ethical Hacker è in grado di padroneggiare strategie di attacco, uso di vettori di attacco, imitando metodologie, abilità e creatività di un hacker. A differenza di quest’ultimo, l’Ethical Hacker opera con l’autorizzazione dei proprietari del sistema informatico target e prende tutte le precauzioni per garantire che i risultati della propria indagine rimangano riservati.

Da un punto di vista metodologico e attitudinale l’Ethical Hacker possiede

- elevati standard di comportamento etico

- capacità di applicare principi del pensiero critico per risolvere problemi in modo creativo e sistematico

- padronanza delle competenze necessarie per entrare in ruoli di leadership

La versione v12 del corso Ethical Hacker include le più recenti tecniche di hacking, gli strumenti, le tecnologie, le tattiche e gli exploit più avanzati utilizzati oggi dagli hacker e dai professionisti della sicurezza informatica, nonché forma all’approccio metodologico a cinque fasi dell’hacking etico.

Tra le novità della versione 12 del corso Ethical Hacker CEH sono inclusi: un set completamente aggiornato con i più recenti tools utilizzati da esperti di sicurezza e penetration testing, le novità sul Sistema Operativo Parrot, Modern Malware Analysis, Fileless Malware, Cloud Security, IoT Security, Operation Technology Attacks e l’allineamento alle ultime novità del Framework di Sicurezza Internazionale NIST/NICE “Protect & Difend”.

Il corso Ethical Hacker fornisce

- comprensione approfondita delle fasi dell’hacking etico, la conoscenza dei vari vettori di attacco e delle contromisure preventive

- conoscenza del metodo di lavoro e dell’approccio di un hacker in modo da contribuire a difendere l’infrastruttura da attacchi futuri

- comprensione dei punti deboli e vulnerabilità dell’infrastruttura per rafforzare controlli e ridurre al minimo il rischio di incidenti

Al termine del percorso il partecipante sarà in grado di:

- individuare requisiti etici e legali necessari durante un assessment alla sicurezza di una infrastruttura e determinare una strategia per conformarsi a tali requisiti

- analizzare le diverse fasi del processo di hacking e consigliare la strategia dell’ethical hacking per valutare la sicurezza dei vari componenti del sistema informativo

- confrontare diverse tecniche di hacking e analizzare le implicazioni legali di un attacco informatico

- esaminare diverse vulnerabilità, minacce e attacchi ai sistemi informativi e consigliare contromisure

- analizzare algoritmi di crittografia e tecniche di crittografia e progettare strategie di attuazione per la protezione delle informazioni

- confrontare diversi strumenti per l’attacco e l’assessment della sicurezza di una rete

- valutare varie tecniche e strumenti di network security e implementare il livello appropriato di controlli sulla sicurezza delle informazioni basati su prove, informazioni e ricerche.

In alternativa ad un esperienza specialistica certificata da EC Council, la frequenza al corso Ethical Hacker ufficiale è un requisito obbligatorio per sostenere la certificazione CEH – Certified Ethical Hacker.

Corso CEH: Valore professionale

Gli Ethical Hacker sono figure professionali altamente richieste nel settore informatico, possono lavorare all’interno dei Security Operation Center (SOC) e in gruppi altamente specializzati come i Red Team, che si occupano di testare la sicurezza di infrastrutture informatiche, sia come squadre interne ad un’azienda che come team di consulenza indipendenti.

La Certificazione CEH è una certificazione vendor indipendent ovvero non è collegata a nessun tipo particolare di produttore di tecnologie e per tale motivo è più focalizzata sull’apprendimento di skills specialistiche nell’uso di diverse tecnologie, soluzioni e metodologie di cybersecurity che sulla conoscenza di un prodotto proprietario.

La certificazione Ethical Hacker (CEH) è considerata tra le certificazioni vendor indipendent più affidabili e raccomandate dai datori di lavoro a livello globale in ambito cybersecurity. Rappresenta una delle credenziali informatiche in più rapida crescita. Dalla sua introduzione nel 2003, la certificazione CEH è stata riconosciuta come uno standard all’interno della comunità della sicurezza informatica.

Oltre ad essere adottata da diverse tra le più importanti aziende internazionali nel novero delle Fortune 500 Company – tra cui Cisco, Microsoft, IBP, AT&T, HP, Verizon, Ford, eBay, Xerox, Citibank – la certificazione CEH è riconosciuta tra gli altri a livello internazionale dai seguenti enti indipendenti di certificazione:

- DoD – United State Department of Defense

- ANSI – American Nationals Standards Institute

- NICE – National Initiative for Cybersecurity Education

- NICF – National Infocomm Competency Framework

Destinatari e requisiti

Il percorso forma professionisti esperti di Ethical Hacking desiderosi di operare professionalmente in ambito ICT con competenze cross di sicurezza, system administration, networking e sviluppo.

E’ disponibile anche un elenco delle figure professionali dettagliato rispetto alle quali il percorso è mappato in termini requisito di competenza (corrispondenti agli obiettivi di apprendimento sopra elencati). La mappatura è effettuata secondo i criteri NICF/NICE.

- Information Security Analyst / Administrator

- Information Assurance (IA) Security Officer

- Information Security Manager / Specialist

- Information Systems Security Engineer / Manager

- Information Security Professionals / Officers

- Information Security / IT Auditors

- Risk / Threat/Vulnerability Analyst

- System Administrators

- Network Administrators and Engineers

E’ previsto che i partecipanti siano in possesso dei seguenti requisiti:

- Conoscenza di base su IT (TCP/IP, Windows S.O., LINUX S.O.)

- Conoscenza dell’inglese tecnico

Sono utili inoltre conoscenze di base di programmazione e coding.

Corso Ethical Hacker: contenuti e laboratori

Il percorso di certificazione Ethical Hacker si inserisce nell’offerta formativa Academy di eForHum, che da settembre 2019 ha lanciato il programma Cybersecurity Competence Center.

Il percorso è diviso in 4 moduli:

1. Ethical Hacking Concepts and Methodology

2. Attack Vectors and Countermeasures

3. Web Attacks and Defense

4. Infrastructure Security Threats and Controls

Di seguito il dettaglio dei contenuti:

Introduction to Ethical Hacking

- Information Security Overview

- Hacking Methodologies and Frameworks

- Hacking Concepts

- Ethical Hacking Concepts

- Information Security Controls

- Information Security Laws and Standards

Footprinting and Reconnaissance

- Footprinting Concepts

- Footprinting through Search Engines

- Footprinting through Web Services

- Footprinting through Social Networking Sites

- Website Footprinting

- Email Footprinting

- Whois Footprinting

- DNS Footprinting

- Network Footprinting

- Footprinting through Social Engineering

- Footprinting Tools

- Footprinting Countermeasures

Scanning Networks

- Network Scanning Concepts

- Scanning Tools

- Host Discovery

- Port and Service Discovery

- OS Discovery (Banner Grabbing/OS Fingerprinting)

- Scanning Beyond IDS and Firewall

- Network Scanning Contremeausures

Enumeration

- Enumeration Concepts

- NetBIOS Enumeration

- SNMP Enumeration

- LDAP Enumeration

- NTP and NFS Enumeration

- SMTP and DNS Enumeration

- Other Enumeration Techniques

- Enumeration Countermeasures

Vulnerability Analysis

- Vulnerability Assessment Concepts

- Vulnerability Classification and Assessment Types

- Vulnerability Assessment Tools

- Vulnerability Assessment Reports

System Hacking

- Gaining Access

- Escalating Privileges

- Maintaining Access

- Clearing Logs

Malware Threats

- Malware Concepts

- APT Concepts

- Trojan Concepts

- Virus and Worm Concepts

- Fileless Malware Concepts

- Malware Analysis

- Malware Countermeasures

- Anti-Malware Software

Sniffing

- Sniffing Concepts

- Sniffing Technique: MAC Attacks

- Sniffing Technique: DHCP Attacks

- Sniffing Technique: ARP Poisoning

- Sniffing Technique: Spoofing Attacks

- Sniffing Technique: DNS Poisoning

- Sniffing Tools

- Sniffing Countermeasures

Social Engineering

- Social Engineering Concepts

- Social Engineering Techniques

- Insider Threats

- Impersonation on Social Networking Sites

- Identity Theft

- Social Engineering Countermeasures

Denial-of-Service

- DoS/DDoS Concepts

- Botnets

- Dos/DDos Attack Techniques

- DDoS Case Study

- DoS/DDoS Attack Countermeasures

Session Hijacking

- Session Hijacking Concepts

- Application Level Session Hijacking

- Network Level Session Hijacking

- Session Hijacking Tools

- Session Hijacking Countermeasures

Evading IDS, Firewalls e Honeypots

- IDS, IPS, Firewall, and Honeypot Concepts

- IDS, IPS, Firewall, and Honeypot Solutions

- Evading IDS

- Evading Firewalls

- Evading NAC and Handpoint Security

- IDS/Firewall Evading Tools

- Detecting Honeypots

- IDS/Firewall Evation Contermeasures

Hacking Web Servers

- Web Server Concepts

- Web Server Attacks

- Web Server Attack Methodology

- Web Server Attack Countermeasures

- Patch Management

Hacking Web Applications

- Web Application Concepts

- Web Application Threats

- Web Application Hacking Methodology

- Web API, Webhooks, and Web Shell

- Web Application Security

SQL Injection

- SQL Injection Concepts

- Types of SQL Injection

- SQL Injection Methodology

- SQL Injection Tools

- Evasion Techniques

- SQL Injection Countermeasures

Hacking Wireless Networks

- Wireless Concepts

- Wireless Encryption

- Wireless Threats

- Wireless Hacking Methodology

- Wireless Hacking Tools

- Bluetooth Hacking

- Wireless Attack Countermeasures

- Wireless Security Tools

Hacking Mobile Platforms

- Mobile Platform Attack Vectors

- Hacking Android OS

- Hacking iOS

- Mobile Device Management

- Mobile Security Guidelines and Tools

IoT e OT Hacking

- IoT Attacks

- IoT Hacking Methodology

- IoT Hacking Countermeasures

- OT Concepts

- OT Attacks

- OT Hacking Methodology

- OT Hacking Countermeasures

Cloud Computing

- Cloud Computing Concepts

- Container Technology

- Serverless Computing

- Cloud Computing Threats

- Cloud Hacking Cloud Security

Cryptography

- Cryptography Concepts

- Encryption Algorithms

- Cryptography Tools

- Public Key Infrastructure (PKI)

- Email Encryption

- Disk Encryption

- Cryptanalysis

- Cryptography Attack Countermeasures

In dettaglio, al termine del percorso è previsto che il partecipante abbia acquisito conoscenze e competenze nei seguenti ambiti

- conoscenza dell’evoluzione della sicurezza informatica, hacking etico, leggi e standard

- eseguire le fasi di preparazione dell’attacco hacker di footprinting e reconnaissance, utilizzando le più recenti tecniche e strumenti

- tecniche di network scanning e contromisure

- tecniche di enumeration e contromisure

- analisi delle vulnerabilità per identificare le falle di sicurezza nell’infrastruttura di comunicazione e negli end system target.

- metodologie di system hacking, steganografia, attacchi di steganalisi, copertura delle tracce lasciate per scoprire vulnerabilità del sistema e della rete.

- tipi di malware (Trojan,Virus, worm, ecc.), analisi degli attacchi malware e contromisure.

- tecniche di sniffing dei pacchetti per scoprire vulnerabilità di rete e contromisure di difesa

- tecniche di social engineering, analisi degli attacchi finalizzati a verificare le vulnerabilità umane e contromisure.

- tecniche e strumenti di attacco DoS/DDoS per effettuare l’audit di un bersaglio, contromisure DoS/DDoS.

- tecniche di dirottamento (hijacking) della sessione per intercettare sessioni di management a livello di rete, autenticazione/autorizzazione, debolezze crittografiche e relative contromisure

- attacchi a Web server e metodologie di attacco per verificare le vulnerabilità nell’infrastruttura del server Web e relative contromisure.

- attacchi alle applicazioni Web e metodologia completa di hacking delle applicazioni Web per verificare le vulnerabilità nelle applicazioni Web e le contromisure.

- tecniche di SQL injection, strumenti di rilevamento per rilevare tentativi di SQL injection e contromisure.

- crittografia wireless, metodologia di hacking wireless, strumenti di hacking wireless e strumenti di sicurezza Wi-Fi

- vettori di attacco alle piattaforme mobile, sfruttamento delle vulnerabilità di Android, linee guida e strumenti per la sicurezza mobile.

- tecniche di evasion per firewall, IDS e honeypot; strumenti e tecniche di evasion per analizzare un perimetro di rete con l’obiettivo di individuare punti deboli; relative contromisure.

- concetti di cloud computing (tecnologia dei container, serverless computing), varie minacce/attacchi e tecniche, strumenti di sicurezza.

- penetration testing, security audit, vulnerability assessment, penetration testing roadmap.

- minacce alle piattaforme IoT e OT, metodologie di difesa dei dispositivi IoT e OT

- cifrari crittografici, infrastruttura a chiave pubblica (PKI), attacchi crittografici e strumenti di crittoanalisi.

Laboratori Corso CEH

Elenco dei software di hacking utilizzati durante i laboratori: Netcraft, SherLock, theHarvester, Central Ops, Web Data Extractor, HTTrack, ceWL, eMailTrackerPro, DomainTools, DNSRecon, Recon-ng, Maltego, OSRFramework, BillCipher, OSINT Framework, Nmap, Angry IP Scanner, MegaPing, NetScanTools Pro, Hping3, Wireshark, Unicornscan, Colastoft Packer Builder, Network Topology Mapper, Metasploit, NetBios, SNMP-check, SoftPerfect Network Scanner, AD Explorer, OpenVAS; Nessus, GFI LanGuard, CGI Scanner Nikto, Responder, L0phtCrack, Armitage, TheFatRat, Meterpreter, Power Spy, Spytech SpyAgent, OpenStego, Covert_TCP, Auditpol, CClearner, njRAT RAT, ProRat, RAT Trojan, JPS Virus Maker Tool, VirusTotal, BinText, PE Explorer, Dependency Walker, IDA, OllyDbg, TCPView, CurrPorts, Process Monitor, Rgshot, jv16 PowerTools, SrvMan, WinPatrol, Mirekusoft Install Monitor, PA File Sight, DriverView, Driver Reviver, DNSQuerySniffer, macof, arpspoof, Yersinia, Caine e Abele, TMAC e SMAC, Pmnipeek Protocol Analyzer, Steel Centeral Packet Analyzer, Xarp, Netcraft, PhishTank, OhPhish, hping3, HOIC, LOIC, Anti DDos Guardian, Zed Attack Proxy, bettercap, Snort, ZonaAlarm, HoneyBOT,Ghost Eye, Skipfish, httprecon, Netcat, Telnet, Nmpa Scripting Engine, Uniscan, Dictionary Attack, WhatWeb, OWASP ZAP, Vega, Burp Suite, Weevely, Sqlmap, DSSS, Aircrack-ng, Parrot Security, Social-Engineer Toolkit, Low Orbital Cannon, PhoneSploit, Quixxi, lazys3, S3Scanner, HashCalc, MD5 Calculator, HashMyFiles, CryptoForge, BCTextEncoder, RMail, VeraCrypt, BitLocker Drive Encryption, Rohos Disk Encryption, CrypTool, AlphaPeeler

Di seguito un elenco dei principali laboratori. L’elenco completo che include circa 180 attività pratiche di laboratorio può essere approfondito attraverso il seguente link

- Footprinting e Reconnaissance

- Network Scanning

- Enumeration

- Vulnerability Assessment

- Hacking

- Malware

- Sniffing

- Social Engineering

- Denial of Service

- Session Hijacking

- Elusione di Firewalls, IDS e Honeypot

- Hacking Web Server

- Hacking Web Application

- SQL Injection Attacks

- Hacking Wireless Networks

- Hacking Mobile Devices

- IoT e OT Hacking

- Cloud Computing

- Crittografia

Strumenti didattici e struttura del corso CEH

Il percorso Academy non è un percorso aziendale intensivo: è pensato per la formazione delle competenze, professionalizzante, utile per favorire l’ingresso professionale nel settore IT in ambito cybersecurity e ha come scopo fornire buona occupabilità attraverso l’uso della formazione estensiva, tipica degli strumenti academy.

eForHum non è un classico centro di formazione aziendale, è nativamente academy ed ha come mission fornire competenze certificate di valore all’individuo per garantire inserimento lavorativo, qualificazione o riqualificazione professionale, ovvero buona occupabilità.

Pertanto il corso CEH Academia ha una struttura modulare e una durata di circa 90 ore erogate in modalità non intensiva in sessioni serali o full Saturday su un arco temporale di circa tre mesi complessivi di formazione, secondo il modello academy. Gli studenti EC Council Academia hanno accesso a tutte le risorse ufficiali (materiale didattico, laboratori e istruttore) necessarie per una carriera in ambito ICT basata su solide competenze. Non sono ammesse iscrizioni aziendali.

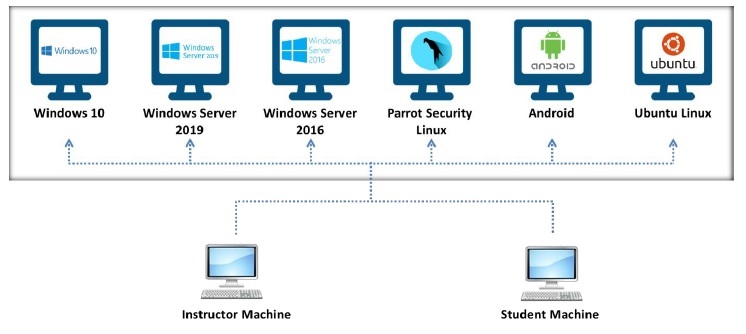

Laboratori

Il percorso include un ambiente di apprendimento hands-on ovvero pratico e laboratoriale oltre a fornire e una conoscenza sistematica in ogni dominio e metodologia di hacking etico, fornendo un punto di vista e un approccio metodologico innovativo su responsabilità e strumenti richiesti per proteggere un’infrastruttura. I laboratori sono accessibili h24 7×7 per tutta la durata del corso e rimangono disponibili anche al termine del percorso per un periodo sufficiente a ripassare e approfondire eventuali attività. Inoltre il partecipante ha a disposizione il toolkit completo per la creazione della macchina d’attacco.

Istruttori corso CEH

Gli istruttori del percorso Certified Ethical Hacker sono consulenti certificati ed esperti di cybersecurity operanti in contesti industriali specialistici all’interno di SOC o Red Team. Sono inoltre in possesso di esperienza e certificazione come formatori EC Council.

Advisor

In aggiunta al tradizionale student support destinato agli aspetti organizzativi, eForHum grazie all’esperienza in ambito risorse umane e sviluppo del potenziale mette a disposizione di ogni aula un formatore qualificato, che lavora a stretto contatto con l’istruttore ed è responsabile del colloquio individuale di accoglienza, del corretto processo di empowerment individuale in itinere e del feedback individualizzato al temine del percorso finalizzato agli obiettivi di certificazione. Come Academy Advisor conosce a fondo i percorsi di certificazione EC Council ed è in grado di supportare nel percorso di crescita professionale. Per i clienti interessati, l’advisor si occupa di inserire il loro profilo all’interno del sistema eForHum di career connection e di supportarli nel loro piano di sviluppo professionale.

Materiale didattico e certificazione

In aggiunta al kit didattico ufficiale EC Council costituito da manuale didattico e manuale di laboratorio, sono disponibili strumenti di supporto in itinere e finali, che consentono di consolidare ed autovalutare il proprio livello di apprendimento orientandolo contemporaneamente alla certificazione. Il voucher che autorizza a sostenere l’esame è incluso nel corso Academy.

Costo e voucher formativi

Ethical Hacker CEH Academia 400 € x 4 con voucher anziché 2400€

Il costo del corso Academia si intende iva esclusa e include il voucher integrale d’esame.

Per informazioni sui voucher formativi

Sede dei corsi Ethical Hacker

eForHum Corsi EC Council Academia e Certificazioni – Via Valassina 24 – MM3 Maciachini – Milano

eForHum Corsi EC Council Academia e Certificazioni – Via Zamenhof 817 – Business Center Simal – Vicenza

Lezioni in aula in presenza o in streaming con Cisco WebEx. L’opzione di fruizione da remoto in streaming è la stessa utilizzata per i corsi Cisco online.