Esame Cisco Cyberops Associate e corso autorizzato

La certificazione Cisco Cyberops Associate si raggiunge con il superamento dell’esame di certificazione:

200-201 – Understanding Cisco Cybersecurity Operations Fundamentals (CBROPS)

Il corso Cisco Academy autorizzato per il superamento degli esami è il corso Cisco CyberOps Associate.

Certificazione Cisco CyberOps: figura professionale

La certificazione Cisco CyberOps Associate attesta le conoscenze necessarie per lavorare a livello Associate come analista di sicurezza informatica all’interno di Security Operations Center occupandosi di proteggere e monitorare i sistemi informativi, individuando e rispondendo alle minacce alla sicurezza informatica.

Si tratta di un professionista con competenze di sicurezza informatica trasversali in ambito sia sistemistico che network che si occupa del monitoraggio e dell’analisi degli eventi di una rete che padroneggia sia i meccanismi alla base dei vari tipi di attacchi sia l’uso di applicativi usati per registrare e correlare gli allarmi, inviarli al cloud per un’analisi più approfondita degli eventi, e creare una policy di incident handling.

Da giugno 2020, la certificazione Cisco CyberOps Associate sostituisce la certificazione Cisco CCNA Cyber Ops

Valore aziendale della certificazione Cisco CyberOps Associate

Il continuo aumento di minacce informatiche di vario tipo connesso all’evoluzione delle tecnologie e alla loro diffusione in qualsiasi contesto produttivo, ha reso il ruolo dell’analista di sicurezza una funzione chiave in ambito ICT. Sempre più aziende specializzate individuano gruppi di lavoro – Security Operations Centers o SOC – dedicati all’analisi, monitoraggio e protezione di tali minacce. La certificazione CiscoCybersecurity Operations è dedicata specificatamente a tali professionisti.

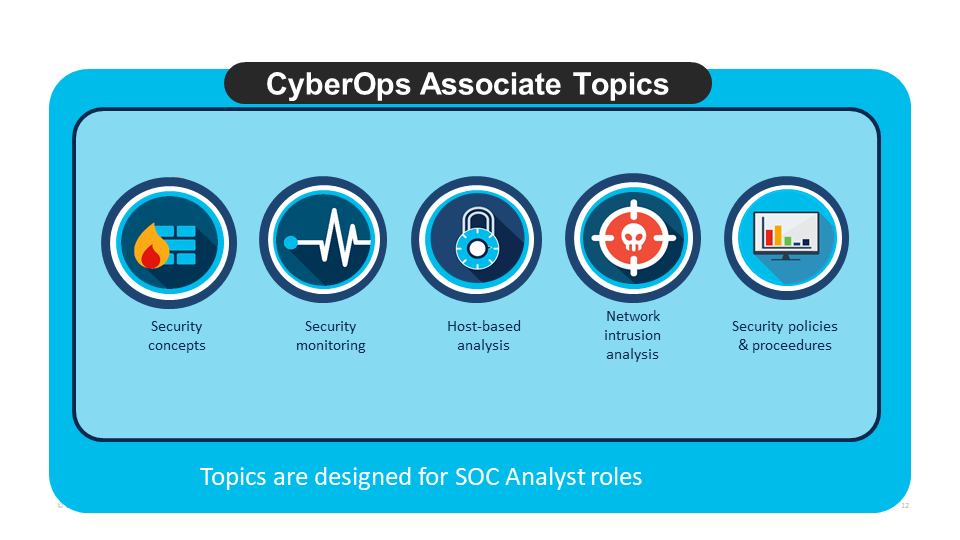

Argomenti esami Cisco CyberOps Associate

Il possesso della certificazione Cisco CyberOps Associate è garanzia del possesso da parte del professionista di sicurezza delle seguenti conoscenze:

Concetti di sicurezza 20%

1.1 Descrivi la triade CIA (Confidentiality, Integrity and Availability)

1.2 Confronta diverse implementazioni della sicurezza: Network, endpoint, e application security systems, Agentless e agent-based protections, Legacy antivirus e antimalware, SIEM, SOAR e log management

1.3 Usare correttamente la terminologia relativa alla sicurezza informatica: Threat intelligence (TI), Threat hunting, Malware analysis, Threat actor, Run book automation (RBA), Reverse engineering, Sliding window anomaly detection, Principle of least privilege, Zero trust, Threat intelligence platform (TIP)

1.4 Confrontare i seguenti concetti di sicurezza informatica: Risk (risk scoring/risk weighting, risk reduction, risk assessment), Threat, Vulnerability,Exploit

1.5 Descrivere i principi della strategia di difesa approfondita

1.6 Confrontare i diversi modelli di controllo degli accessi: Discretionary access control, Mandatory access control, Nondiscretionary access control, Authentication, authorization, accounting, Rule-based access control, Time-based access control, Role-based access control

1.7 Descrivere le definizioni introdotte dallo standard CVSS: Attack vector, Attack complexity, Privileges required, User interaction, Scope

1.8 Identificare le sfide sul problema della visibilità dei dati (rete, host e cloud) nel processo di rilevamento

1.9 Identificare potenziali perdite di dati dai profili di traffico

1.10 Interpretare l’approccio a 5 tuple per isolare un host compromesso in un insieme di log raggruppati

1.11 Confrontare il rilevamento basato su regole con il rilevamento comportamentale e statistico

Monitoraggio della sicurezza 25%

2.1 Confronta superficie di attacco e vulnerabilità

2.2 Identificare i tipi di dati forniti da queste tecnologie: TCP dump, NetFlow, Firewall di nuova generazione, Firewall stateful tradizionale, Visibilità e controllo dell’applicazione, Filtraggio dei contenuti Web, Filtro dei contenuti e-mail

2.2 Descrivere l’impatto di queste tecnologie sulla visibilità dei dati: Access control list, NAT/PAT, Tunneling, TOR, Encryption, P2P, Encapsulation, Load balancing

2.4 Descrivere gli usi di questi tipi di dati nel monitoraggio della sicurezza: . Full packet capture, Session data, Transaction data, Statistical data, Metadata, Alert data

2.5 Descrivere gli attacchi di rete come quelli basati su protocollo, denial of service, distributed denial of service e man-in-the-middle

2.6 Descrivere gli attacchi alle applicazioni Web, come SQL injection, command injection e cross-site scripting

2.7 Descrivere gli attacchi di social engineering

2.8 Descrivere gli attacchi basati su endpoint, come buffer overflow, comando e controllo (C2), malware e ransomware

2.9 Descrivere le tecniche di evasione e offuscamento, come tunneling, crittografia e proxy

2.10 Descrivere l’impatto dei certificati sulla sicurezza (include PKI, attraversamento pubblico / privato della rete, asimmetrico / simmetrico)

2.11 Identificare gli elementi di un certificato di sicurezza in un determinato scenario: Cipher-suite, X.509, Key exchange, Protocol version, PKCS

Host-based analysis 20%

3.1 Descrivere la funzione di queste tecnologie endpoint per quanto riguarda il monitoraggio della sicurezza; Host-based intrusion detection, Antimalware and antivirus, Host-based firewall, Application-level listing/block listing, Systems-based sandboxing (such as Chrome, Java, Adobe Reader)

3.2 Identificare i componenti di un sistema operativo (come Windows e Linux) in un determinato scenario

3.3 Descrivere il ruolo dell’Attribuzione in un’indagine di sicurezza informatica:

3.4 Identificare il tipo di prova utilizzato in base ai log forniti

3.5 Confronta immagine del disco manomessa e non manomessa

3.6 Interpretare i log del sistema operativo, dell’applicazione o della riga di comando per identificare un evento

3.7 Interpretare il report di output di uno strumento di analisi del malware (come una detection chamber o una sandbox)

Network Intrusion Analysis 20%

4.1 Mappare gli eventi forniti rispetto alle diverse tecnologie di origine : IDS/IPS, Firewall, Network application control, Proxy logs, Antivirus, Transaction data (NetFlow)

4.2 Confrontare impatto / non impatto per questi elementi; False positive, False negative, True positive, True negative, Benign

4.3 Confronta deep packet inspection, packet filtering e statefull firewall

4.4 Confronta inline traffic interrogation e taps o traffic monitoring

4.5 Confrontare le caratteristiche dei dati ottenuti dai tap o dal monitoraggio del traffico e i dati transazionali (NetFlow) nell’analisi del traffico di rete

4.6 Estrarre file da un flusso TCP quando viene fornito un file PCAP e Wireshark

4.7 Identificare gli elementi chiave in un’intrusione da un dato file PCAP: Source address, Destination address, Source port, Destination port, Protocols, Payloads

4.8 Interpretare i campi presenti nei protocol hedear in correlazione all’analisi delle intrusioni: Ethernet frame, IPv4, IPv6, TCP, UDP, ICMP, DNS, SMTP/POP3/IMAP, HTTP/HTTPS/HTTP2, ARP

4.9 Interpretare i seguenti elementi di un evento per interpretare un alert: IP address (source / destination), Client e server port identity, Process (file or registry), System (API calls), Hashes, URI / URL

4.10 Interpretare regular expression di base

Policy di sicurezza e procedure 15%

5.1 Descrivere i seguenti concetti relativi alla gestione della sicurezza: Asset management: Configuration management, Mobile device management, Patch management, Vulnerability management

5.2 Descrivere gli elementi di un piano di risposta agli incidenti come dichiarato nelle linee guida NIST.SP800-61

5.3 Applicare il processo di gestione degli incidenti a un evento (come descritto nelle linee guida NIST.SP800-61)

5.4 Mappare gli elementi di un piano di risposta alle seguenti fasi di analisi in base alle linee guida NIST.SP800-61: Preparation, Detection, analysis, Containment, eradication, recovery, Post-incident analysis (lessons learned)

5.5. Mappare gli stakeholder dell’organizzazione rispetto alle categorie IR del NIST (CMMC, NIST.SP800-61)

5.6 Descrivere i seguenti concetti secondo quanto documentato nelle linee guida NIST.SP800-86: Evidence collection order, Data integrity, Data preservation, Volatile data collection

5.7 Definire questi elementi utilizzati per la profilazione della rete: Total throughput, Session duration, Ports used, Critical asset address space

5.8 Definire questi elementi utilizzati per la profilazione del server: Listening port, Logged in user/service account, Running process, Running task, Applicazioni

5.9 Identificare i dati protetti presenti in una rete: PII, PSI, PHI, Intellectual property

5.10 Classificare gli eventi di intrusione in categorie come definito dai modelli di sicurezza, come Cyber Kill Chain Model e Diamond Model of Intrusion

5.11 Descrivere la relazione tra metriche SOC e scope analysis (time to detect, time to contain, time to respond, time to control)

Durata e rinnovo certificazione CyberOps Associate

La certificazione Cisco CyberOps Associate si ottiene superando un esame della durata di 120 minuti con 95-105 domande ed ha una validità di tre anni. Per rinnovare la certificazione è necessario superare uno dei seguenti esami di certificazione Cisco prima della data di scadenza della certificazione CyberOps Associate:

- superare un qualsiasi esame di livello Associate

- superare un qualsiasi esame di livello superiore (Professional, Expert)

Per maggiori informazioni, visita la pagina delle certificazioni Cisco

Per info sul corso Cisco CyberOps Associate