Edizioni

| CORSO | MODALITA' | AVVIO | STATO | VOUCHER | SEDE | |

|---|---|---|---|---|---|---|

| CyberOps Associate | Martedì Giovedì 19.00-22.30 | 09/09/2025 | Iscrizioni | 800€ | MI + Online |

Cisco Cyber Ops: Figura professionale e valore

Il corso Cisco CyberOps Associate introduce i concetti chiave in ambito security e fornisce le competenze necessarie per monitorare, rilevare, analizzare e rispondere a cybercrime, cyberspionage, minacce informatiche interne ed esterne che le organizzazioni si trovano a dover fronteggiare. Oggi, la crescita esplosiva del traffico internet, guidata in larga parte dalla velocità dei dispositivi mobile e dalla proliferazione dei device in rete, ha portato a una diffusione senza precedenti della criminalità digitale: le organizzazioni si dotano sempre di più di squadre di sicurezza SOC, professionisti in grado di gestire problematiche legate alla minaccia informatica all’interno dei Security Operations Center.

Al termine del corso Cisco CyberOps Associate, gli studenti saranno in grado di svolgere le seguenti attività:

- Installare macchine virtuali per creare un ambiente sicuro dove poter implementare e analizzare attacchi informatici

- Spiegare il ruolo del Cybersecurity Operations Analyst nel contesto aziendale

- Spiegare le caratteristiche di un Windows Operation System connesse alla sicurezza

- Spiegare le caratteristiche e le proprietà di Linux Operating Sytem connesse alla sicurezza

- Analizzare il funzionamento dei protocolli e dei servizi di Rete con riferimento ai fattori di sicurezza

- Spiegare il funzionamento dell’infrastruttura di Rete con riferimento ai fattori di sicurezza

- Classificare i diversi tipi di attacco alla Rete

- Usare gli strumenti di monitoraggio di Rete per identificare gli attacchi nei confronti di protocolli e di servizi di Rete

- Utilizzare vari metodi per prevenire accessi malevoli a reti di computer, Host e dati

- Spiegare l’impatto della crittografia sul monitoraggio della sicurezza informatica

- Spiegare come analizzare le vulnerabilità degli endpoint e gli attacchi

- Valutare gli alert in ambito network security

- Analizzare i dati di intrusione sulla Rete per individuare host compromessi e vulnerabilità

- Applicare modelli di incident response per gestire gli incidenti di sicurezza della rete

Il corso Cisco CyberOps prepara alla certificazione Cisco CyberOps Associate 200-201

Da maggio 2020 il Corso CyberOps Associate sostituisce il Corso CCNA Cyber Ops nel portfolio dei corsi Cisco

Il Corso Cisco CyberOps fornisce le conoscenze e le competenze necessarie per gestire con successo compiti, doveri e responsabilità richiesti ad un Security Analyst che avvia il percorso di carriera all’interno del Security Operations Center (SOC).

Gli skill acquisiti durante il corso Cisco Cybersecurity Operations preparano gli studenti a uno dei percorsi di carriera più richiesti e maggiormente in crescita nel settore dell’Information Technology.

Requisiti CyberOps Associate

CyberOps Associate è un corso career-ready, che si rivolge agli studenti del Cisco Networking Academy Program orientati a un percorso di carriera come Security Analyst.

L’accesso al corso Cisco CyberOps non presenta alcun requisito mandatorio, tuttavia sono utili competenze trasversali a livello sistemistico (Windows e Linux), networking di base e conoscenze di base in ambito programmazione ed SQL.

Contenuti corso CIsco CyberOps

Di seguito i contenuti del corso CyberOps Associate:

1.Introduzione del corso

- Presentazione degli strumenti, obiettivi, laboratori

2. Cybersecurity e Cybersecurity Operation Centers

- SOC Security Operation Center: elementi, persone, processi

- Ruoli e profili professionali del SOC

- Tecnologie: SIEM, SOAR

- Le metriche dei SOC

3. Principi di sicurezza in un sistema operativo Windows

- Architettura e funzioni: User/Kernel Mode, file system, alternate data stream, boot process, start-up, shutdown, memory, processi e thread, windows registry

- Configurazione e monitoraggio: user e domains, CLI e powershell, net command, task manager, resource monitor

- Windows Security: netstat, event viewer, security policy, windows defender, windows firewall

4. Principi di sicurezza in un sistema operativo Linux

- Linux Basics: Linux nei SOC, Linux tools

- Linux shell: basic commands, file e directory commands, text files

- Linux Server e Client: Client-server communication, servizi e porte

- Server Administration: Config files, Hardening, Monitoring Service Log

- Linux File System: File Systems Types, Roles e File Permissions, Hard Links e Symbolic Links

- Lavorare con la GUI Linux: X Windows System, Linux GUI

5. Protocolli di rete

- Network Communication Process: Client-Server Communication, Typical Sessions, Tracing the Path

- Network Protocols: TCP/IP protocol suite, message formatting, encapsulation, size, timing, Unicast Broadcast e Multicast, Layered Model, OSI reference model, TCP/IP protocol model

- Data Encapsulation: segmenting, sequencing, protocol data units, three addresses, encapsulation, de-encapsulation

6. Protocollo Ethernet e IP

- Ethernet: encapsulation, ethernet frame fields, MAC Address Format

- IPv4: network layer, IP Encapsulation, Connectionless, Best Effort, Media Independent, IP Packet Header

- Default Gateway: Host Forwarding Decision, Host Routes, Host Routing Tables

- IPv6: Addressing Formats, Omit Leading Zeros, Double Colon, IPv6 Prefix Lenght

7. Controllo della connettività

- ICMP: ICMP v4 Messages, ICMP v6 RS e RA Messages

- Ping Test Connectivity, Loopback, Default Gateway e Remote Host

- Traceroute: RTT, IPv4 TTL e IPv6 Hop Limit

- ICMP Packet Format e IP Datagram

8. ARP – Address Resolution Protocol

- MAC & IP: Destination on Same Network, Destination on Remote Network

- ARP: ARP Operation, Request e Reply, Removing request from a ARP table, ARP Broadcast e Spoofing, ARP Issues

9. Transport Layer

- Caratteristiche: TCP, TCP header, UDP, UDP header, socket pairs,

- Session estabilishment: TCP server process, termination, three-way-handshake

- Affidabilità: perdita dei dati e ritrasmissione, TCP flow control, NPAM,

10. Servizi di rete

- DHCP: operation, message format

- DNS: domain hierarchy, lookup process, message format, dynamic DNS, WHOIS protocol

- NAT: IPv4 Private Address Space, Port Addess Translation

- File Tranfer/Sharing: FTP, TFTP, SMB

- Email: SMTP, POP3, IMAP

- http: URL, Status Code, http/2, HTTPS

11. Apparati di rete

- End-devices, Routers, Packet Farwarding Decision Process, Routing Information, End-to-end packet forwarding, Switching opeation, VLAN, STP, Multilayer switching

- Wireless Communication: wireless vs wired, 802.11 frame structure, CSMA/CA, Wifi client and AP association, Passive vs Active Discover Mode, AP/LWAP/WLC

12. Infrastrutture per la sicurezza di rete

- Topologie: diagrammi, LAN e WAN, Three-Layer Network Design Model, Security Architecture

- Apparati di security: Firewall, IPS, Specialized Security Appliance

- Servizi di security: controllo del traffico tramite ACL, SNP, NetFlow, Port Mirroring, Syslog servers, NTP, AAA, VPN

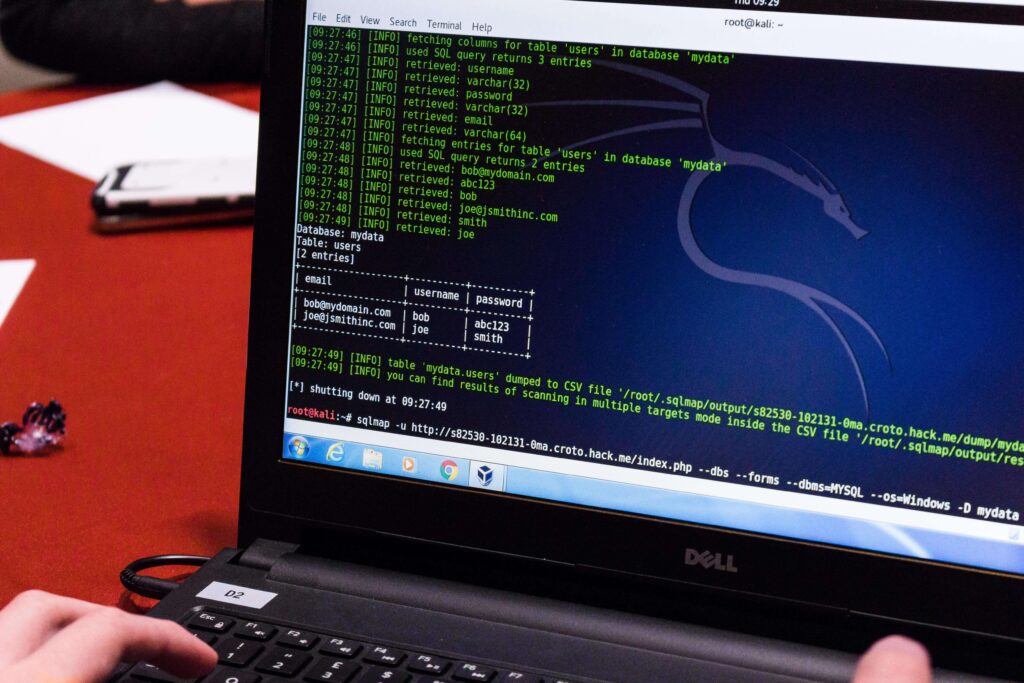

13. Gli strumenti d’attacco alla sicurezza

- Threat, Vulnerabilty & Risk, Threat Actors, Cybercriminals

- Strumenti di attacco e categorie di attacchi

14. Attacchi e minacce comuni

- Virus, Trojan, Worms, Ransomware, Malware

- Reconnaisance, Access, Social engineering

- DoS e DDoS, Mirai Botnet, Buffer Overflow, Evasion Methods

15. Monitoraggio di rete e strumenti

- Network Security Topology, Network Monitoring Methods, Network Taps, Traffic Mirroring, SPAN

- NetFlow, SIEM, SOAR

16. Vulnerabilità del protocollo TPC/IP e attacchi alla rete

- IP PDU, IPv4 e IPv6, IPv4 Packet Header, IPv6 Packet Header

- IP vulnerabilities, ICMP Attacks, Amplification, Reflaction, Spoofing

- TCP Segment Header, TCP Services, TCP Attacks, UDP Segment Header e Operation, UDP Attacks

17. Vulnerabilità dei principali servizi e applicazioni di rete

- ARP Vulnerabilities, ARP Cache Poisoning, DNS Attacks, DNS Tunneling, DHCP Attacks

- HTTP e HTTPs, http Exploits, Email, Web-Exposed DB, Client-side Scripting, MySQL Attacks

18. I diversi approcci alla difesa della rete

- Assets, Vulnerabilities, Threats, Security Onion, Security Artichoke

- Security Policies, Regulations, Standards

19. Controllo degli accessi

- CIA, Zero Trust Security, Access Control Models

- AAA Operation, Authentication, Accounting Logs

20. Threat Intelligence, ovvero analisi delle minacce

- Information Sources: Network Intelligence Communities, Cisco Cybersecurity Reports

- Cisco Talos, FireEye, Automated Indicator Sharing, CVE, Threat Intelligence Stanndards & Platforms

21. Crittografia

- Integrity & Authenticity, Hash Functions, Hash Operation, MD5, SHA, Origin Authentication

- Data Confidentiality, Symmetric Encryption, Asymmetric Encription: Confidentiality-Authentication-Integrity, Diffie-Hellman Algorithm

- Public Key Cryptography, Digital Signature

- Public Key, Certificate Enrollment, Authentication e Revocation

- Encrypted Network Transactions

22. Protezione degli Endpoint

- Endpoint Threats, Endopoint Security, Host-Based Malware Protection, Network-Based Malware Protection

- Host-Based Firewalls, Host-Based Intrusion Detection, HIDS Operation, HIDS Products

- Application Blacklisting / Whitelisting, System-Based Sandboxing

23. Valutare la vulnerabilità degli Endpoint

- Network Profiling, Server Profiling, Network Anomaly Detection, Network Vulnerability Testing

- CVSS – Common Vulnerability Scoring System, CVSS Metric Group, CVSS Reports

- Risk Management, Risk Response, Vulnerability Management, Asset Management, Configuration Management, Patch Management Techniques

24. Tecnologie e protocolli

- Monitoraggio dei protocolli più comuni: Syslog e NTP, DNS, http e HTTPS, Email Protocols, ICMP

- ACL, NAT e PAT, Encryption, Encapsulation e Tunneling, Peer-to-peer Networking e Tor, Load balancing

25. Dati sulla sicurezza di rete

- Alert Data, Session & Transaction Data, Full Packet Captures, Statistic Data

- End Device Logs: Host Logs, Syslog, Server Logs, SIEM e Log Collection

- Network Logs: Tcpdump, NetFlow, Application Visibility & Control, Content Filter Logs, Proxy Logs, NGF

26. Valutare gli Alert

- Sorgenti per gli Alert: Security Onion, Analisys Tools (Sguil, Kibana, Wireshark, Zeek), Detection Tools, Alert Generation, Snort Rule Structure

- Valutazione degli Alert: analisi deterministica e probabilistica

27. Lavorare con i dati sulla sicurezza della rete

- ELK, Data Reduction, Data Normalization, Data Archiving

- Sguil: Queries, Pivoting, Event Handling, ELK Queries, API Calls

- Dashboards & Visualizations, Workflow Management

28 Digital forensic, analisi degli incedenti e risposte

- Digital Forensics Process, Types of Evidence, Evidence Collection Order, Chain of Custody, Data Integrity & Preservation, Attack Attirbution, MITRE ATT&CK Framework

- Cyber Kill Chain, Diamond Model, Incident Response

Laboratori corso Cisco CyberOps

- Installing & configuring a Sandbox

- Identify Running Processes

- Exploring Processes, Threads, Handles and Windows Registry

- Create User Accounts

- Using Windows PowerShell

- Windows Task Manager

- Monitor & Manager System Resources in Windows

- Working with Text Files in the CLI

- Getting familiar with the Linux Shell

- Linux Servers

- Locating Log Files

- Navigating the Linux File System & Permission Settings

- Tracing a route

- Introduction to Wireshark

- Verify IPv4 and IPv6 addressing

- Using Wireshark to examine Ethernet Frames

- Using Wireshark to Observe the TCP-3-Way Handshake

- Exloring Nmap

- Using Wireshark to Examine a UDP DNS Capture

- Using Wireshark to Examing HTTP and HTTPS traffic

- Identify Packet Flow

- ACL Activity

- Anathomy of Malware

- Social Engineering

- Logging Network Activity

- Exploring DNS Traffic

- Attacking a MySQL Database

- Reading Server Logs

- Creating Codes

- Hashing

- Encrypinting and decripting data using openSSL

- Encrypinting and decripting data using a Hacker Tool

- Examining Telnet and SSH in Wireshark

- Certificate Authority Stores

- Explore a NetFlow Implementation

- Logging from Multiple Soruces

- Snort and Firewall Rules

- Convert Data into a universal format

- Regular expression tutorial

- Extract an Executable from PCAP

- Interpret http and DNS data to isolate threat actor

- Isolate compromised host using 5-tuple

- Investigate a malware exploit

- Investigate an attack on Windows host

- Incident Handling

Didattica Cisco CyberOps

Laboratori su apparati reali

Nel corso Cisco CyberOps Associate è prevista un’ampia gamma di esercitazioni di laboratorio su infrastruttura reale e virtualizzata basata su sistemi Windows e Linux e apparati di rete Cisco. Includono attività di progettazione, configurazione, troubleshooting e studio di casi, affrontati individualmente e in gruppo per un totale di 50 esercitazioni di laboratorio. Gli ambienti virtuali, su infrastruttura virtualizzata VMware e Oracle, simulano scenari reali di cybersecurity con attacchi e minacce, creando la possibilità di effettuare attività di hacking, monitoraggio, analisi e soluzione di problemi di sicurezza in contesto protetto.

Istruttori Cisco

Istruttori Cisco di alto profilo con esperienza sulle principali tecnologie utilizzate in ambito network: routing & switching, voice, security, wireless e provenienza da vari contesti industriali IT: Internet Service Provider, System Integrator, Società di consulenza. Sono in possesso, oltre alla certificazione CyberOps Associate, di certificazioni CCNA, CCNP, CCIE. Istruttori certificati Cisco che hanno frequentato il percorso ufficiale Cisco per il rilascio della qualifica di istruttore che prevede conoscenza tecnica approfondita delle tematiche di certificazione e comprovata competenza didattica. Ogni aula ha a disposizione un primary instructor, docente di riferimento, responsabile dei risultati didattici e del tasso di certificazione finale, ed un team di supporto composto da un secondary instructor e dal coach. Diversi istruttori, essendo eForHum anche Cisco Academy Instructor Training Center, sono in possesso di certificazione come Academy Proctor ovvero come formatore di Istruttori Cisco.

Coach corso CyberOps Associate

Cisco Packet Tracer

Test e strumenti online di autovalutazione

Indispensabili per la preparazione della certificazione e strutturati in modo analogo, sono disponibili lungo tutto il corso Cisco CyberOps, test e quiz individuali online, con risposta a scelta multipla, che consentono di consolidare ed autovalutare il proprio livello di apprendimento. I questionari vengono svolti:

- in modalità di gruppo in aula al termine di ogni lezione per permettere al partecipante di autovalutare l’apprendimento immediato ed ottimizzare i tempi di studio

- individualmente in remoto con correzione automatizzata immediata con hyperlink a contenuti di approfondimento e possibilità di revisione in aula.

Costo corso Cisco CyberOps

I prezzi si intendono iva esclusa.

Il corso Cisco CyberOps ha un costo a catalogo di 2200 euro+iva.

- Per i clienti individuali è possibile rateizzare il pagamento in quattro tranche e utilizzare un voucher formativo di 800 euro.

- Per i clienti aziendali si applica il prezzo a catalogo. E’ disponibile una scontistica per le aziende partner

Sedi dei corsi: Milano, Vicenza, Bologna, Genova e online

eForHum Corsi Cisco e Certificazioni

- Sede di Milano Via Valassina 24, sede di riferimento in Lombardia per i corsisti delle province di Milano, Monza, Varese, Como, Bergamo, Brescia, Lodi, Pavia; nelle altre regioni del Nord Italia è disponibile anche la modalità streaming online.

- Sede di Vicenza Via Zamenhof 817, sede di riferimento per i corsisti delle province di Vicenza, Padova, Venezia, Verona, Rovigo, Belluno, Treviso e per le regioni limitrofe Friuli Venezia Giulia e Trentino.

Lezioni in aula e in streaming con Cisco WebEx