Corso e certificazione: Cisco CCNA

Come presentato nel corso Cisco CCNA (rif. capitolo 4-5.1.8.1), le ACL devono essere applicate alle interfacce opportune, con lo scopo di evitare il più possibile traffico inutile nella rete, ma senza bloccare traffico autorizzato. Le ACL si applicano alle interfacce col comando: ip access-group che vedremo. È evidente che le ACL potranno essere definite e applicate solo sui Router di cui si ha il controllo. In generale, le interfacce cui applicare i filtri sono diverse a seconda del tipo di ACL:

1) le ACL standard, che specificano solo la sorgente del traffico, andranno applicate ad interfacce vicine alla destinazione, per almeno due motivi:

- innanzitutto, per non bloccare in partenza anche il traffico verso destinazioni autorizzate

- poi perché, non sapendo che giro fanno i Pacchetti su una rete magliata, conviene proteggere la rete destinazione mettendosi al suo ingresso.

2) le ACL estese, invece, che indicano sia la sorgente sia la destinazione, si possono applicare vicine alla sorgente, riducendo così anche il traffico inutile in rete.

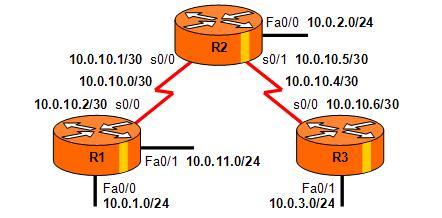

Facciamo due esempi, relativi alla situazione in figura. Riportiamo in modo per ora intuitivo i comandi e le Wildcard Mask (es. 0.0.0.255) che spiegheremo poi in dettaglio.

Esempio A) – se si intende impedire alla LAN 10.0.1.0/24 di accedere alla LAN 10.0.3.0/24, una ACL standard che blocchi la sorgente dovrà essere posizionata in ingresso sulla s0/0 di R3; così facendo, il resto del traffico uscente da R1 rimane consentito, mentre R3 non deve nemmeno instradare il traffico in arrivo da 10.0.1.0, in quanto viene bloccato al suo arrivo:

R3(config)#access-list 13 deny 10.0.1.0 0.0.0.255

R3(config)#access-list 13 permit any importante per il resto!

R3(config)#int s0/0

R3(config-if)#ip access-group 13 in

Esempio B) – se invece si vuole bloccare il solo traffico Telnet dalla LAN 10.0.1.0 alla LAN 10.0.3.0, può essere definita su R1 una ACL estesa, applicata in ingresso su Fa0/0. Questa posizione risulta migliore di s0/0 in uscita, perché blocca subito il solo traffico indesiderato e non elabora inutilmente (lasciandolo comunque passare) anche il traffico generato dalla LAN 10.0.11.0:

R1(config)#access-list 103 deny tcp 10.0.1.0 0.0.0.255 10.0.3.0 0.0.0.255

eq 23 con source, dest. & Porta

R1(config)#access-list 103 permit ip any any importante per il resto!

R1(config)#int Fa0/0

R1(config-if)#ip access-group 103 in

Le ACL si possono applicare anche sulle linee “vty”, per abilitare o meno l’accesso al Router via Telnet/SSH, e non semplicemente per controllare il transito di tale traffico. Vedremo più avanti il comando: access-class per farlo.